针对新的钓鱼攻击手法:利用ASCII字符构造伪造QR码

关键要点

攻击者使用特殊的ASCII字符构建QR码,以规避传统安全过滤器。新的策划手法称为“quishing”,利用HTML编码的QR码,而不是静态图像。本地blob URL功能被用于加载钓鱼页面,增加了检测难度。新的钓鱼攻击活动通过构造伪造QR码来尝试规避检测,这些QR码是使用特殊的ASCII字符创建的,并利用浏览器的本地blob URL功能加载钓鱼页面。

来源 Shutterstock

攻击者总是寻求新的方法来绕过电子邮件安全过滤器,将恶意链接推送给受害者。一种越来越流行的方式是发送包含QR码的电子邮件,这些QR码在扫描时会引导用户访问恶意网站。研究人员发现了一种变体,其中这些QR码是使用ASCII和Unicode字符以HTML格式构建的,而非静态图像。

这种技术有时称为quishing旨在绕过具有光学字符识别OCR功能的安全过滤器,以检测图像中的QR码并检查指向的URL。ASCII方法使得基于OCR的检测无效,因为电子邮件中的特殊字符字符串对OCR引擎来说毫无意义,并且对人类来说与QR码无法区分。

此外,攻击者越来越多地使用所谓的blob大二进制对象URL,这些URL仅在本地浏览器中打开,用于呈现钓鱼页面,而不是使用可能被安全软件列入黑名单的外部URL。

伪造QR码的ASCII方法难以检测

“在一年前,基于QR码的钓鱼攻击数量突然增加,”Barracuda Networks的研究人员在一份报告中表示。“Barracuda的数据表明,在2023年最后一个季度,有大约每20个邮箱中就有一个受到了QR码攻击。”

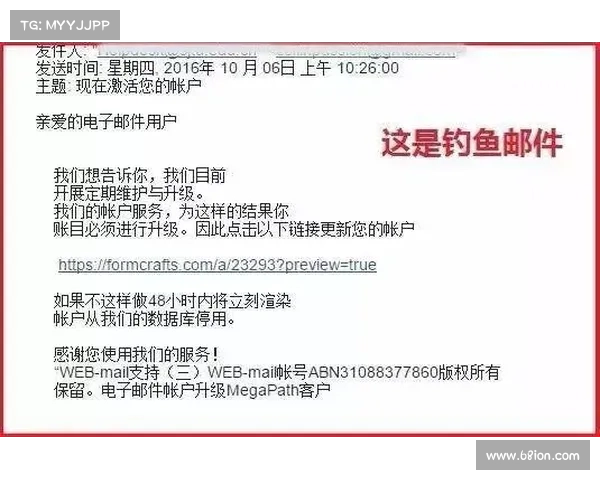

这些钓鱼电子邮件通常伪装成来自合法服务的自动通知,并包括一个QR码,用户需用移动设备扫描以访问资源,如发票、文档或货物追踪页面。

在过去,QR码因其作为钓鱼向量的吸引力被攻击者广泛使用,因为许多垃圾邮件和安全工具并未装备检测QR码的能力,毕竟QR码仅是嵌入在HTML格式的电子邮件中的图像。

水母梯子npv然而,工具已经适应并现在使用OCR引擎来分析电子邮件中的静态图像,并在检测到时解码QR码以提取URL。因此,攻击者调整他们的策略也就不足为奇了。

根据Barracuda的说法,一些最近的基于QR的钓鱼活动使用全块和半块ASCII字符,这些字符在视觉上分别显示为4949的黑方块和半黑方块,通过在HTML代码中排列这些字符和使用其他技术来构建功能性QR码。

“在QR码中需要白色区域时,使用层叠样式表CSS将块字符的文本颜色设为完全透明,从而使其看不见,”研究人员表示。

使用ASCII构建的QR码示例

攻击者伪装成合法服务

在Barracuda展示的一个钓鱼示例中,攻击者伪装成一个声称发送了工资和福利注册文件的服务,用户可以通过扫描QR码访问该文件。在另一个案例中,攻击者伪装成全球运输公司DHL,要求收件人扫描QR码填写表单,以完成缺少运输地址的订单。

人们可能认为,仅通过检查块和半块就能轻易构建检测规则,但事情并没有那么简单。研究人员指出,有32种不同的“块”字符,包括全块、部分块和象限,这些字符可以通过HTML实体、UTF